12 Mar Peritaje de email

En este post quiero trasladar al lector la importancia de la cadena de custodia de la prueba cuando queremos presentar una evidencia basada en un email. Para ello me desplace a las oficinas de Deloitte en su área Forensics para analizar una copia de un disco que en su interior contenía un fichero Outlook pst con un importante email que será clave para un importante juicio.

Peritaje de email

En este sentido debemos entender que los emails que se almacenan en un fichero .pst pueden exportarse a un fichero .msg estos ficheros son equivalentes a ficheros comprimidos que almacenan estructuras binarias que a su vez están formados por otros ficheros.

Los ficheros que comienzan por substg1.0 son la unidad mínima que contienen alguna información o datos sobre el mensaje, mientras que los nameid, recip y attach serán directorios que, a su vez, contendrán ficheros denominados substg.

Para poder entender qué información contiene cada fichero y como nos la muestra tendremos que fijarnos en los 8 dígitos que completan el nombre de cada archivo.

- Los 4 primeros dígitos indican qué información nos muestra el fichero.

- Los 4 últimos dígitos indican qué tipo de fichero es (binario, ascii, unicode, etc.)

Sabiendo esto, podremos interpretar y encontrar la información que estamos buscando para analizar por completo nuestro mensaje.

Los ficheros .msg son ficheros potencialmente modificables sin que quede rastro de su modificación siempre que dichos cambios se realicen adecuadamente. Es por ello que el concepto de cadena de custodia es fundamental para poder asegurar su inalterabilidad o bien tener evidencias terceras.

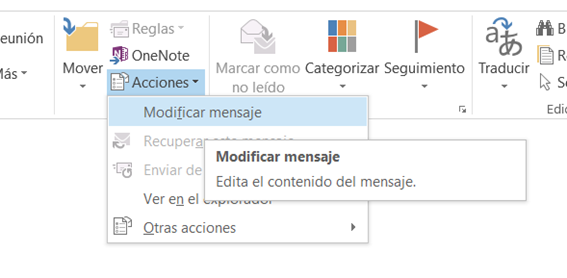

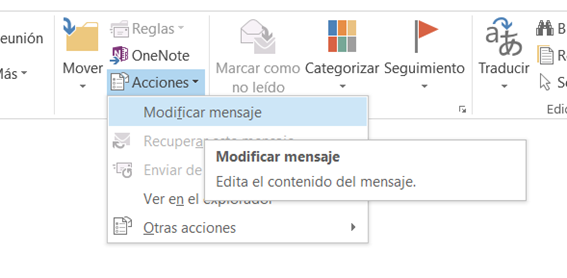

Por ejemplo puedo modificar un email sin prácticamente dejar rastro de la siguiente forma:

Si no tengo otras medidas de seguridad probablemente mi modificación quede sin rastro para el perito informático.

Existen dos tipos de emails “no auténticos”:

Manipulaciones: se trata de emails auténticos que en su día fueron enviados y que han sido modificados posteriormente para tergiversar su contenido.

Recreaciones: se trata de presentar como auténticos emails que nunca fueron enviados.

Como perito colaborador con la justicia y Auditor CISA (Certified Information System Auditor) no siempre puedo dar validez a un email que no ha seguido una cadena de custodia adecuada, por tanto no siempre puedo garantizar la veracidad del mismo por falta de rigor en la cadena de custodia y en la posibilidad de una manera muy sencilla de manipulación del mismo.

Luis Vilanova Blanco. Perito colaborador con la justicia.

luis.vilanova@leyesytecnologia.com

606954593